OpenHarmony开源软件供应链安全风险及其网络信息安全软件开发策略

OpenHarmony作为开源鸿蒙生态的核心操作系统,正逐渐成为万物互联时代的重要基础设施。其开源软件供应链的复杂性与开放性,也带来了潜在的安全风险,对网络和信息安全软件开发提出了新的挑战与要求。

一、OpenHarmony开源软件供应链的主要安全风险

- 第三方组件风险:OpenHarmony生态系统高度依赖众多开源组件与依赖库。这些第三方组件可能存在未及时修复的已知漏洞(如Log4j式漏洞),或隐藏的后门代码。攻击者可能通过供应链攻击,将恶意代码植入上游组件库,进而污染整个下游应用生态。

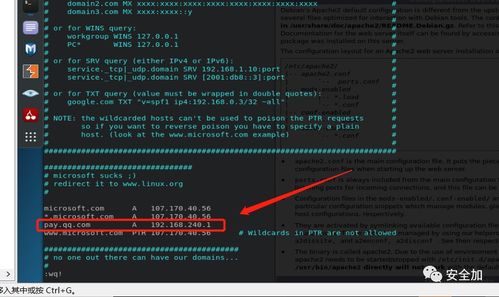

- 代码仓库与分发安全风险:代码托管平台(如Gitee)可能面临账号劫持、恶意提交、仓库污染等威胁。若攻击者获得维护者权限,可注入恶意代码。软件包管理器在分发过程中可能遭遇劫持或替换,导致用户下载到篡改后的版本。

- 开发工具链风险:编译器、构建工具、CI/CD流水线等环节若被攻击,可能生成被植入漏洞或后门的二进制文件,且该过程难以被察觉。

- 许可证合规与法律风险:开源组件复杂的许可证条款(如GPL传染性)可能引发合规问题,导致法律纠纷或被迫开源专有代码,间接影响系统安全性。

- 社区治理与维护风险:开源项目依赖社区维护,若核心开发者退出或项目活跃度下降,可能导致安全漏洞修复延迟,形成“僵尸依赖”。

二、针对OpenHarmony的网络和信息安全软件开发策略

- 实施软件物料清单(SBOM)管理:为所有OpenHarmony应用及系统组件建立完整的SBOM,清晰记录所有开源组件的名称、版本、来源、许可证及已知漏洞状态。这有助于快速定位受影响的组件,实现漏洞的精准修复。

- 强化供应链安全验证:

- 来源验证:对所有引入的第三方库进行签名验证,确保来源可信。

- 漏洞扫描:在CI/CD流程中集成自动化SCA(软件成分分析)工具,对每次构建进行漏洞扫描,阻断含高危漏洞的组件进入生产环境。

- 代码审计:对关键安全组件进行人工或自动化代码审计,尤其关注网络通信、数据加解密、权限控制等模块。

- 构建安全开发框架与最佳实践:

- 为OpenHarmony应用开发者提供内置安全能力的开发框架,如安全的网络通信库、统一的密钥管理服务、安全的沙箱隔离机制。

- 制定并推广安全编码规范,重点防范缓冲区溢出、注入攻击、不安全反序列化等常见漏洞。

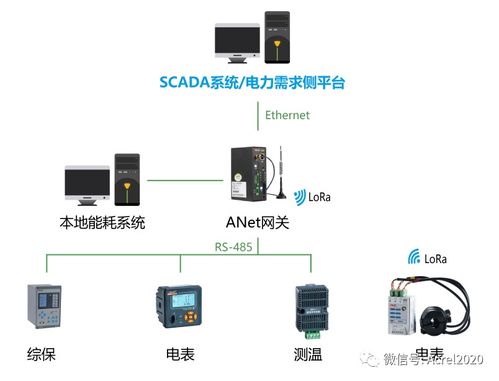

- 利用OpenHarmony的分布式安全能力,如设备间可信认证、分布式数据访问控制,来增强跨设备应用的安全性。

- 建立持续监控与应急响应机制:

- 监控国内外主流漏洞库(如CVE、CNVD)、开源社区安全公告,及时获取上游组件安全情报。

- 建立OpenHarmony生态专属的安全漏洞报告与响应流程,鼓励白帽子进行负责任的漏洞披露。

- 制定供应链攻击应急预案,包括快速隔离受影响组件、回滚版本、发布安全补丁等措施。

- 推动安全开发生态建设:

- 鼓励开发者和企业参与开源安全社区,共同维护关键组件的安全性。

- 开展安全开发培训,提升整个OpenHarmony开发者社区的安全意识与能力。

- 考虑建立开源软件供应链安全认证或标签体系,对符合安全标准的应用进行标识,增强用户信任。

三、

OpenHarmony的繁荣离不开一个安全可信的软件供应链。面对供应链攻击日益复杂的挑战,网络和信息安全软件开发必须从传统的“点状防御”转向覆盖“开发-集成-分发-部署-运营”全生命周期的“链式防御”。通过技术与管理相结合,构建主动、纵深、弹性的安全体系,才能保障OpenHarmony生态的健康发展,使其真正成为可信赖的万物互联底座。这不仅是技术问题,更是需要社区、开发者、企业及监管机构共同协作的生态工程。

如若转载,请注明出处:http://www.xianshangchongwu.com/product/54.html

更新时间:2026-01-13 16:44:04